| Au salon Embedded World 2025, Thistle Technologies a présenté des solutions de pointe pour sécuriser les appareils embarqués, notamment via...

En savoir plus sur sécurité (57)

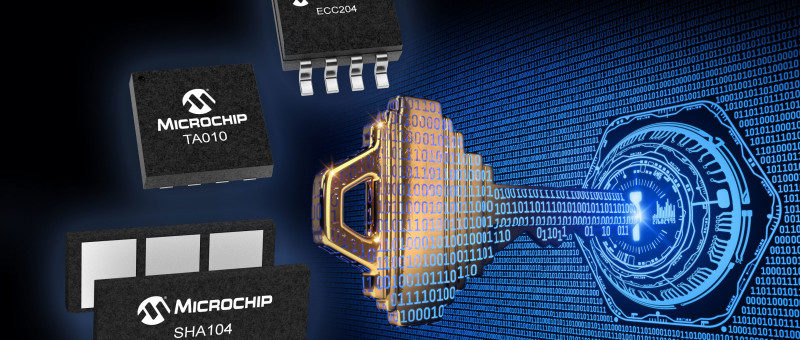

| La protection des clés sensibles contre les manipulations non autorisées et les attaques malveillantes est essentielle pour garantir la sécu...

| Mouser a récemment intégré à son catalogue le nouvel OPTIGA Trust M MTR d’Infineon Technologies, une solution de sécurité discrète compatibl...

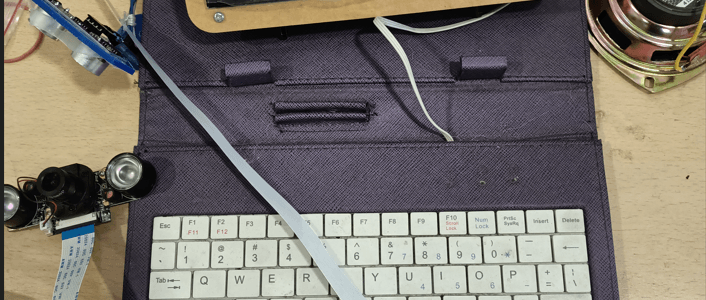

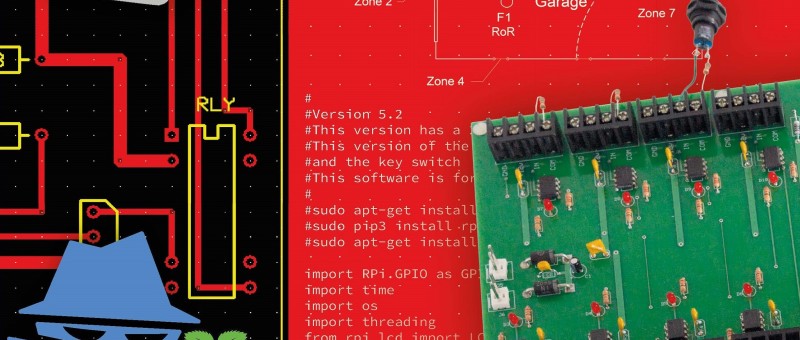

| Une voiture s'approche du portail fermé, où une caméra à haute résolution lit sa plaque d'immatriculation. Si elle figure dans la base de do...

| Avez-vous vu le film "Mission Impossible" avec Tom Cruise ? Voulez-vous savoir comment l´attraper avec un capteur à 40 $ ? Essayez de const...

| Avec ses six nouveaux produits ciblant la sécurité, Microchip vise à optimiser l’adoption de la sécurité embarquée sur de nombreuses applica...

| Les clés USB sont des dispositifs pratiques pour partager des fichiers, mais elles peuvent aussi être dangereuses. La plupart des gens branc...

| A car approaches the boom barrier near the desolate gate. The automatic speaker asks the driver to slow down and come closer not beyond 6 me...

| Nous comprenons tous la nécessité de chiffrer les messages et les documents. Mais comment en sommes-nous arrivés aux technologies de chiffre...

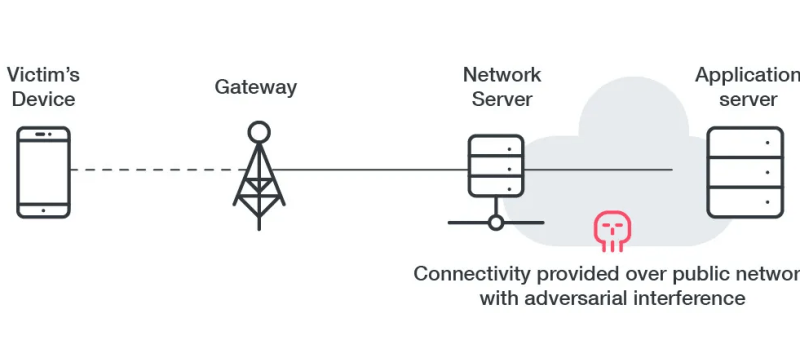

| L’Internet des objets (IdO) existe depuis plus de 20 ans, et une multitude de technologies sans fil ont émergé pour favoriser son déploiemen...