| La protection des clés sensibles contre les manipulations non autorisées et les attaques malveillantes est essentielle pour garantir la sécu...

En savoir plus sur Cryptographie (15)

| Keysight Technologies annonce une solution automatisée inédite sur le marché, conçue pour tester la robustesse de la cryptographie post-quan...

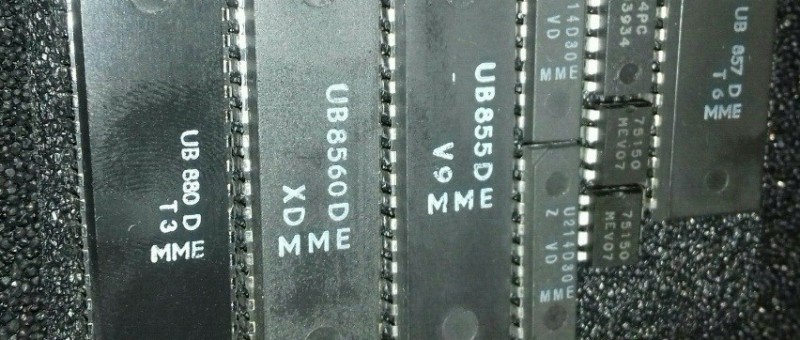

| Les HSM (Hardware Security Modules, en français, boîtes noires transactionnelles) sont des dispositifs électroniques dotés de différents sys...

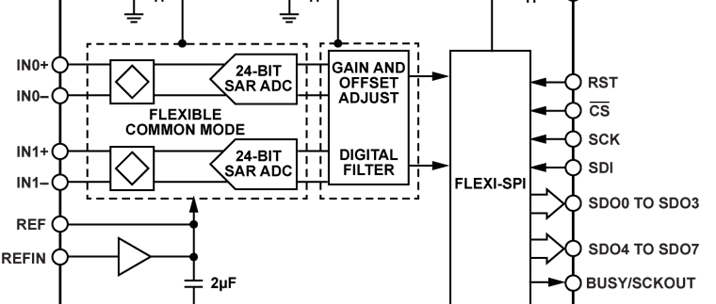

| Analog Devices (ADI) est l’un des principaux concepteurs et fabricants mondiaux de circuits intégrés analogiques, à signaux mixtes et de tra...

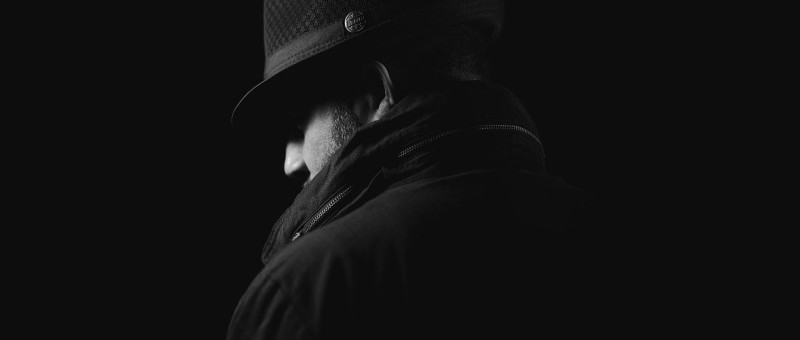

| L'espionnage et la sécurité vous intéressent ? Participez au concours d'espionnage d'Elektor ! Lisez attentivement le livre de Luka Matic et...

| Avez-vous déjà rêvé d’être espion ? Le « Handbook on DIY Electronic Security and Espionage » vous apprend toutes les ficelles du métier. Vot...

| Le cours d'initiation à la cryptographie de la Microchip University s'adresse à ceux qui ne connaissent pas le fonctionnement de la cryptogr...

| If you are interested in espionage and security, you may like to participate in our Spy Contest! Analyze my book, find (better) answers/solu...

| Rejoignez Microchip et Elektor pour le webinaire "Cryptography Primer" afin de découvrir les principes fondamentaux de la cryptographie. La...

| L'internet quantique sera peut-être la première technologie de ce type à devenir une réalité. Les chercheurs de QuTech, située à Delft, vien...