Banc d’essai : Black Magic Probe V2.1 – Débogueur ARM JTAG et SWD

Débogage open source

Contrairement à d'autres outils de débogage très appréciés, la Black Magic Probe est intégralement open source ; schéma et code source sont disponibles sur GitHub.Pour cet essai de la BMP, j’ai utilisé une carte de développement 1Bitsy ARM open source. Ce produit a été conçu par les mêmes personnes que la Black Magic Probe, et il ne devrait donc y avoir aucun problème.

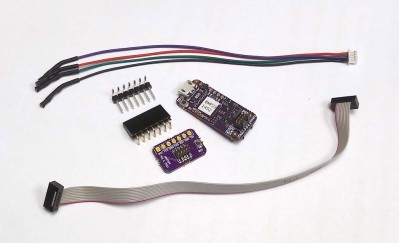

Plutôt simple, la carte 1Bitsy — version 1.0d dans mon cas — est pour l’essentiel dotée d'un microcontrôleur — le puissant circuit STM32F415RG — auquel s'ajoute une interface USB, un régulateur de tension et, bien entendu, un connecteur JTAG. Elle est équipée de la même petite barrette 2 x 5 que celle de la BMP, qui est livrée avec le câble correspondant. À noter qu'une petite carte d’adaptation pour ce type de connecteur est également fournie, ce qui vous permet de créer facilement un adaptateur approprié pour votre matériel.

Connectez-la, et c'est tout...

L'installation de la Black Magic Probe sur un ordinateur est très facile : il vous suffit de la connecter. Elle a fonctionné immédiatement, aussi bien sur Windows 10 qu’Ubuntu. Le dispositif apparaît sous la forme de deux ports série : l’un pour le débogueur et l'autre pour un convertisseur USB-série complémentaire. Le câble nécessaire pour utiliser ce port série est livré avec la BMP.Pour commencer à déboguer, vous avez besoin d'une chaîne d'outils ARM compatible ou incorporant GNU Debugger, (ce qui est mieux, et c’est le cas le plus probable). La chaîne d'outils recommandée est gcc-arm-embedded, proposée pour Linux, macOS et Windows. J'ai commencé avec Windows, avant de rencontrer des problèmes de compilation des exemples de programmes pour la carte 1Bitsy, sans lien avec la Black Magic Probe. Je suis alors passé sur Ubuntu. La compilation s'est déroulée sans problème sur cette plate-forme, ce qui m'a permis de disposer de nombreux exécutables à déboguer sur ma carte.

Incontournable GNU Debugger (GDB)

Pour vous raccorder à la BMP, vous devez tout d'abord lancer GDB (arm-none-eabi-gdb), puis saisir les commandes sur le terminal GDB. Avec Windows, tout a parfaitement fonctionné dans une fenêtre de ligne de commande normale (CMD) - veillez à ce que la chaîne d'outils ARM soit accessible par le chemin d'accès système, utilisez si nécessaire le fichier batch « bin\gccvar.bat » ; avec Ubuntu, j’ai dû utiliser le mot-clé « sudo » dans la commande de lancement de GDB pour obtenir l'autorisation d'accéder à la BMP.Lire l'article complet

Hide full article

Discussion (0 commentaire(s))